Virus Mã hóa tống tiền GandCrab và sự trỗi dậy của chúng

Hầu hết các trang tin công nghệ, đội ngũ bảo mật lớn trên toàn thế giới đều đã theo dõi rất sát sao mã độc GandCrab kể từ khi nó được phát hành lần đầu tiên vào ngày 28 tháng 1 năm 2018. Tại thời điểm đó, mã độc này mới chỉ bắt đầu được phân phối thông qua hệ thống Ransomware-as-an-Affiliate trên các diễn đàn hacker ngầm như Exploit.in.

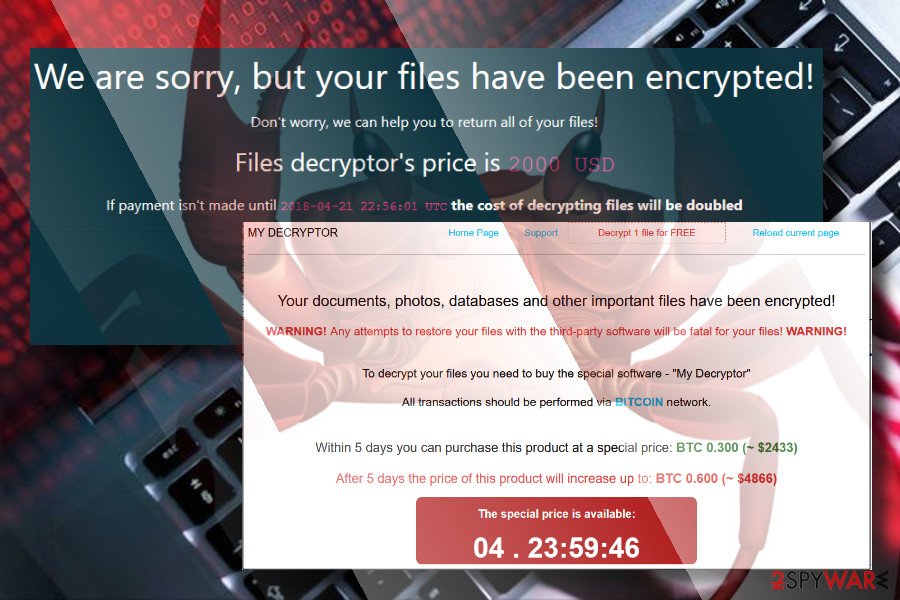

Ở lần phát hành lần đầu tiên, mã độc GandCrab đã được phân phối thông qua bộ khai thác RIG. Khi lây lan được vào hệ thống của nạn nhân, nó sẽ ngay lập tức mã hóa toàn bộ hệ thống tệp đang được lưu trữ trên máy tính và nối phần mở rộng .GDCB vào sau tên của từng tệp.

Các hacker phát triển mã độc – kẻ đứng đằng sau GandCrab – đã có đã có những động thái chế giễu và thậm chí là thách thức các nhà nghiên cứu an ninh mạng cũng như các tổ chức bảo mật đang theo dõi sát sao đến mọi hoạt động của chúng.

Có thể kể đến như trong lần phát hành đầu tiên của ransomware GandCrab, những kẻ phát triển mã độc đã quyết định sử dụng tên miền cho các máy chủ C&C của chúng dựa trên các tổ chức và trang web được cho là đang nghiên cứu hoặc quan tâm nhiều nhất về ransomware này như một lời “thách thức”, bao gồm:

- bleepingcomputer.bit

- nomoreransom.bit

- esetnod32.bit

- emsisoft.bit

- gandcrab.bit

Kể từ đó, 2 phe: Các chuyên gia bảo mật và những kẻ đứng sau GandCrab đã liên tục có những hành vi “ăn miếng trả miếng”. Trong giai đoạn này, các nhà nghiên cứu bảo mật tạm thời lép vế trước sự lây lan như vũ bão của GandCrab trên quy mô toàn cầu. Họ âm thầm theo dõi việc nhóm GandCrab phát hành nhiều phiên bản mới của mã độc cho đến khi phiên bản cuối cùng là 5.2 được tung ra cách đây vài tháng.

Sự dừng lại của GandCrab với số tiền khổng lồ thu được từ hoạt động tống tiền

Ở giai đoạn tiếp theo, các đội ngũ bảo mật trên toàn thế giới bắt đầu tung ra những đòn phản công có sức nặng. Một số lượng không nhỏ máy chủ C2 của GandCrab đã bị hack thành công, song song với đó, các chuyên gia an ninh mạng cũng tích cực tung ra những bộ giải mã đặc dụng cho mã độc tống tiền này.

Sau gần một năm rưỡi “làm mưa làm gió”, cho đến đầu tháng 6/2019 vừa qua, những kẻ đứng đằng sau GandCrab ransomware đã tuyên bố cho mã độc này ngừng hoạt động và đồng thời thôi thúc các “chi nhánh” độc hại của mình ngừng hẳn các hoạt động phân phối mã độc. Chúng tuyên bố đã bỏ túi được hơn 2 tỉ USD thông qua GandCrab, và 150 triệu đô la trong số đó đã được quy thành tiền mặt và “rửa” thành công thông qua việc đầu tư vào các dự án, thực thể kinh doanh hợp pháp.

Cách giải mã những file bị mã hóa do virus GandCrab ramsomware gây ra

Hãng bảo mật Bitdefender mới đây đã tích cực phối hợp với các cơ quan thực thi pháp luật trên toàn thế giới, phát hành thành công một bộ giải mã phiên bản mới nhất cho mã độc tống tiền GandCrab vốn đã làm mưa làm gió trên toàn thế giới trong suốt hơn 1 năm qua. Với phiên bản GandCrab 5.2, các nạn nhân của mã độc này có thể dễ dàng giải mã những tệp tin đã bị mã hóa bởi những phiên bản 1, 4 và 5 đến 5.2.

Thông báo chính thức từ Bitdefender và Europol cho biết, họ đã phát hành bộ giải mã ransomware GandCrab để giúp các nạn nhân có được công cụ giải mã “đặc trị” cho những file bị mã hóa bởi phiên bản GandCrab mới nhất.

Bước 1: Tải công cụ giải mã Gandrab 5.2

Nếu hệ thống của bạn bị lây nhiễm GandCrab Ransomware v1, v4 và các phiên bản 5-5.2, thì hiện tại, đã có thể lấy lại toàn bộ các tệp bị mã hóa mà không cần phải trả tiền chuộc bằng cách sử dụng bộ giải mã được cập nhật bởi Bitdefender.

Đầu tiên, hãy tải xuống tệp BDGandCrabDecryptTool.exe từ liên kết này.

Bước 2: Chạy ứng dụng giải mã

Bạn mở tool vừa tải và ấn đồng ý các điều khoản để mở chương trình giải mã lên.

Bước 3: Thực hiện giải mã các file đã bị mã hóa trên máy tính

Ấn chọn “Scan Entire System” để ứng dụng dò tìm trong toàn bộ máy tính của bạn những file bị mã hóa và giúp khôi phục lại các dữ liệu của bạn.